Mikrotik - настройка openvpn сервера: различия между версиями

Материал из Wiki - Iphoster - the best ever hosting and support. 2005 - 2024

Admin iph (обсуждение | вклад) |

Admin iph (обсуждение | вклад) |

||

| Строка 75: | Строка 75: | ||

[[Файл:Mikrotik-openvpn-server-wan-1.png|1024x768px]] <br> | [[Файл:Mikrotik-openvpn-server-wan-1.png|1024x768px]] <br> | ||

| + | |||

| + | Последний этап - это включить NAT на нашем CHR роутере, чтобы пустить весь трафик из локальной сети в Интернет: | ||

| + | Winbox --> IP --> FIREWALL: | ||

| + | General: srcnat и ставим Out.Interface: ether1 | ||

| + | Action: masquarade | ||

| + | Нажимаем ОК | ||

| + | |||

| + | [[Файл:Mikrotik-openvpn-server-wan-2.png|1024x768px]] <br> | ||

| + | [[Файл:Mikrotik-openvpn-server-wan-3.png|1024x768px]] <br> | ||

| + | |||

| + | Проверяем подключение через клиент Windows OpenVPN и выход в Интернет. | ||

| + | |||

*https://wiki.mikrotik.com/wiki/Manual:Interface/OVPN | *https://wiki.mikrotik.com/wiki/Manual:Interface/OVPN | ||

Версия 17:55, 19 мая 2022

Mikrotik - настройка openvpn сервера

Генерация корневого сертификата:

> certificate add name=template-ca country="UA" state="Kyiv" locality="Kyiv" organization="IT" unit="IT" common-name="template-ovpn-ca" key-size=1024 days-valid=3650 key-usage=crl-sign,key-cert-sign > certificate sign template-ca ca-crl-host=127.0.0.1 name="ovpn-ca"

Генерация сертификата сервера

> certificate add name=template-srv country="UA" state="Kyiv" locality="Kyiv" organization="IT" unit="IT" common-name="ovpn-srv" key-size=1024 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server > certificate sign template-srv ca="ovpn-ca" name="ovpn-srv"

Генерация сертификата для openvpn клиента:

> certificate add name=template-clnt country="UA" state="Kyiv" locality="Kyiv" organization="IT" unit="IT" common-name="template-ovpn-clnt" key-size=1024 days-valid=3650 key-usage=tls-client > certificate add name=template-clnt-to-issue copy-from="template-clnt" common-name="ovpn-clnt-1" > certificate sign template-clnt-to-issue ca="ovpn-ca" name="ovpn-clnt-1"

Создаем наш пул внутренних IP адресов:

> ip pool add name=ovpn-dhcp-pool ranges=192.168.2.2-192.168.2.100

Создаем профиль openvpn:

> ppp profile add name=ovpn-srv local-address=192.168.2.1 remote-address=ovpn-dhcp-pool

Активация авторизации:

> ppp aaa set accounting=yes

Добавляем учетную запись для openvpn:

> ppp secret add name=ovpn-usr-1 password=our_pass service=ovpn profile=ovpn-srv

Активация openvpn сервера:

> interface ovpn-server server set auth=sha1 port=33555 certificate=ovpn-srv cipher=blowfish128,aes256 default-profile=ovpn-srv enabled=yes require-client-certificate=yes

Экспорт сертификатов для OpenVPN клиента:

> certificate export-certificate ovpn-ca export-passphrase="" > certificate export-certificate ovpn-clnt-1 export-passphrase=our-user-key

Проверяем созданные файлы сертификатов:

> file print Columns: NAME, TYPE, SIZE, CREATION-TIME # NAME TYPE SIZE CREATION-TIME 0 skins directory may/19/2022 14:36:55 1 cert_export_ovpn-ca.crt .crt file 1042 may/19/2022 15:06:38 2 cert_export_ovpn-clnt-1.crt .crt file 1001 may/19/2022 15:06:44 3 cert_export_ovpn-clnt-1.key .key file 1054 may/19/2022 15:06:44

Выкачиваем файлы-сертификаты по FTP через 21 порт.

Готовим файл с паролями user-pwd.txt:

ovpn-usr-1 our_pass

И готовим конфиг файл ovpn-usr-1.ovpn:

client dev tun proto tcp remote IP_SERVER 33555 resolv-retry infinite nobind persist-key persist-tun ca cert_export_ovpn-ca.crt cert cert_export_ovpn-clnt-1.crt key cert_export_ovpn-clnt-1.key --auth-user-pass user-pwd.txt remote-cert-tls server verb 3 route-delay 5 cipher AES256 auth SHA1 #route 0.0.0.0 0.0.0.0 redirect-gateway def1

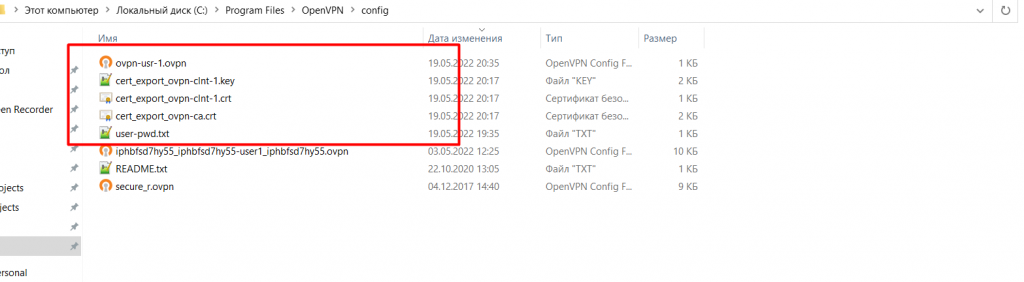

Заливаем все эти файлы в папку клиента openvpn-gui на Windows в

C:\Program Files\OpenVPN\config

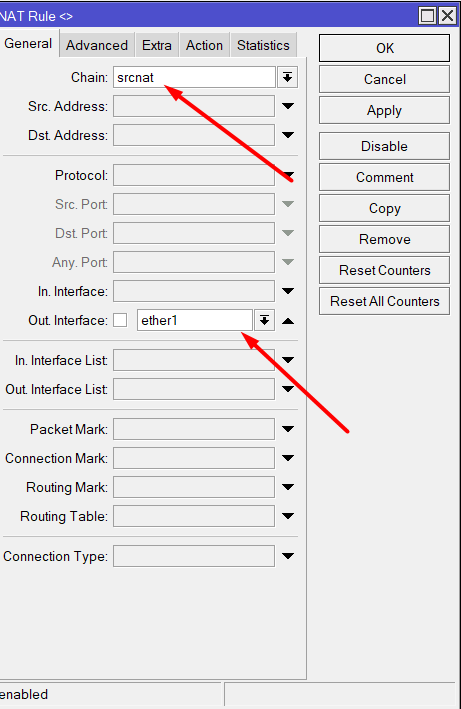

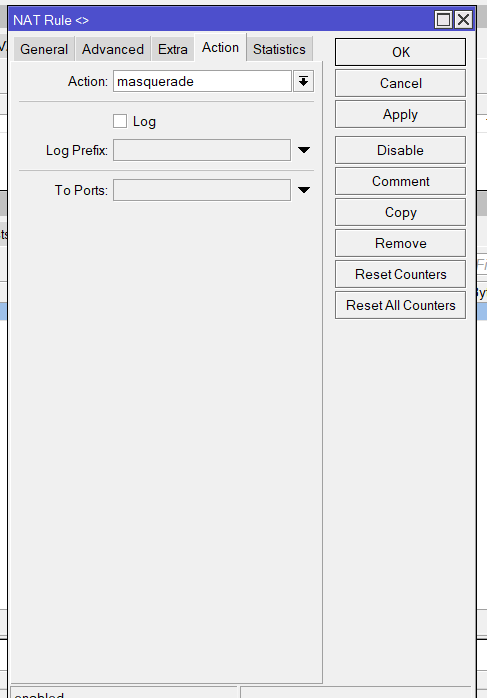

Последний этап - это включить NAT на нашем CHR роутере, чтобы пустить весь трафик из локальной сети в Интернет:

Winbox --> IP --> FIREWALL: General: srcnat и ставим Out.Interface: ether1 Action: masquarade Нажимаем ОК

Проверяем подключение через клиент Windows OpenVPN и выход в Интернет.